TOGAF 10, quelle méthodologie d’architecture de sécurité et de gestion des risques ?

Un cadre de sécurité pour les entreprises doit permettre de maintenir un état des risques maîtrisé, correspondant à un comportement sécurisé, résilient, fiable et respectueux de la vie privée. Quel est le rôle de l'architecte d'entreprise avec la version 10 de TOGAF et son architecture de sécurité ?

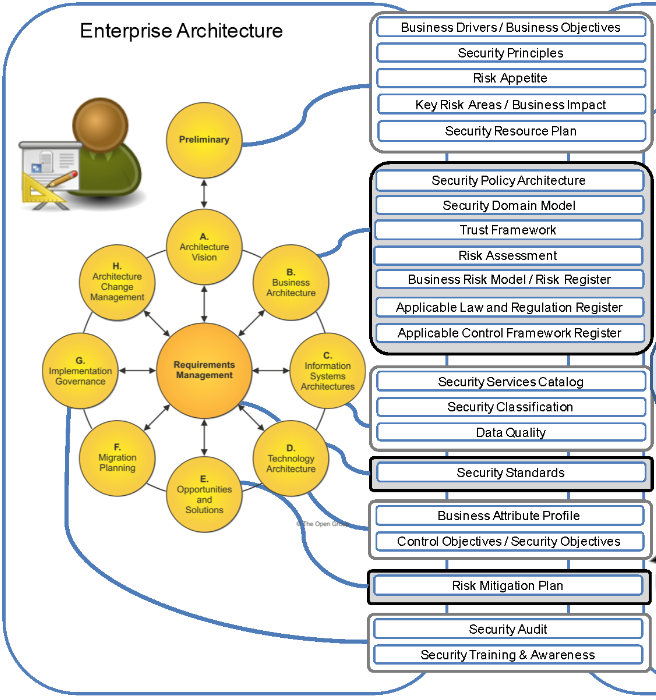

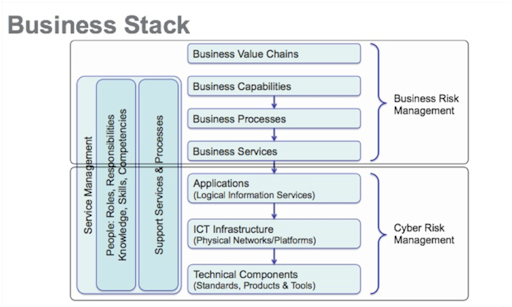

Relation entre TOGAF et l'ISM/ERM, source The Open Group

TOGAF 10 plus facile à lire ?

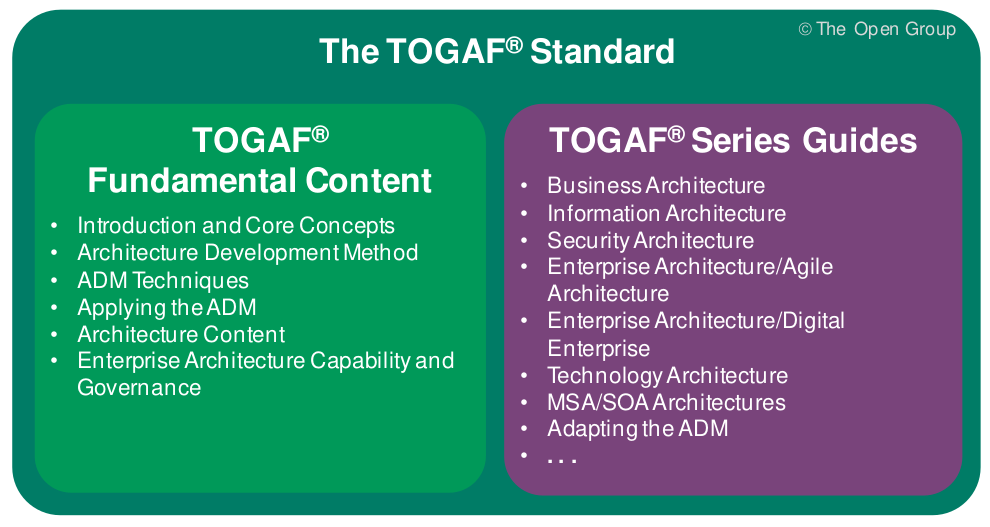

Avec la version 10 de TOGAF, The Open Group (https://www.opengroup.org/) a restructuré le contenu de l'architecture d'entreprise pour améliorer la lisibilité, l’utilisabilité et la maintenabilité. La solution retenue a été de développer la modularité du contenu.

Bonne nouvelle, la taille de la partie standard de TOGAF est passée de 692 (version 9.1) à 532 pages et ne contient que du contenu pérenne.

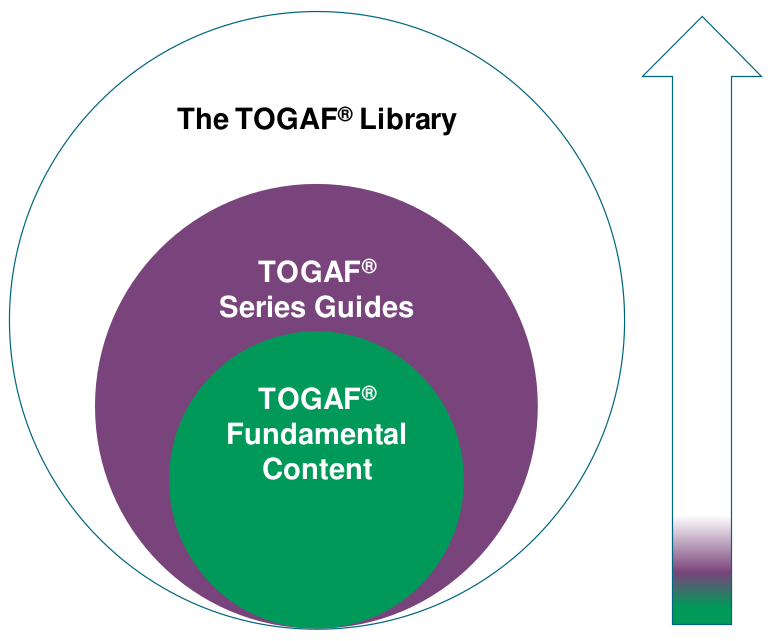

La structure de TOGAF 10 ressemble à des poupées russes.

TOGAF Fundamental est la partie stable, tandis que les guides évolueront, source The Open Group

Le socle de TOGAF 10, très stable, se trouve dans la partie fondamentale, les guides et la bibliothèque rassemblent des aspects plus pratiques et peuvent évoluer au cours du temps.

Détails de l'organisation de TOGAF 10, source The Open Group

Bonnes pratiques

Pour une véritable intégration de la sécurité dans l'architecture, une approche d'ingénierie système doit être utilisée. Cela signifie que la sécurité et les risques sont pris en compte le plus tôt possible dans le cycle de vie du développement de l'ingénierie système du sujet en question. À chaque phase du cycle de vie du développement, des activités appropriées, liées à la sécurité et aux risques, sont menées. Ces activités peuvent aller de conseils et d'orientation de haut niveau dans les premières phases, à des contrôles de sécurité détaillés dans la phase finale. De cette manière, un système opérationnel sécurisé peut être réalisé, en étant fiable, sûr, résilient et respectueux des préoccupations de confidentialité.

L'architecture de sécurité d'entreprise cherche à aligner les mesures de sécurité sur les objectifs métier. Pour ce faire, il définit les relations entre les composants sur les différentes couches d'architecture, assurant ainsi la traçabilité et la justification. L'architecte de sécurité d'entreprise utilise généralement les processus ISM (Information Security Management) et ERM (Enterprise Risk Management) pour développer les livrables et interagir avec les parties prenantes.

Qu’est-ce qu’un risque ?

D’après la norme ISO 31000:2009, un risque est l'effet que l'incertitude a sur la réalisation des objectifs de l'entreprise. L'incertitude concerne la prédiction des résultats futurs, compte tenu de la quantité limitée disponible d'informations imparfaites lors de la prise de décision métier.

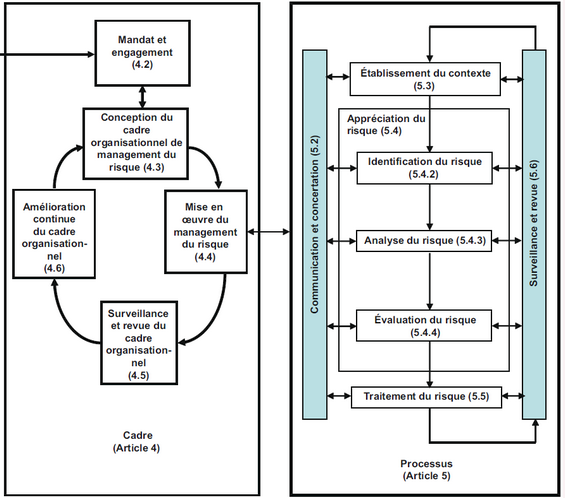

Gestion des risques, norme ISO-31000:2009

La norme ISO 31000:2009 indique clairement que la gestion des risques doit être profondément et fermement ancrée dans toutes les activités métier. Elle indique également qu'il s'agit d'un cycle de vie continu plutôt que d'une activité isolée.

Chaque décision est basée sur :

- l'évaluation de l'équilibre entre les opportunités et les menaces potentielles,

- la probabilité de résultats bénéfiques par rapport aux résultats préjudiciables,

- l'ampleur de ces évènements potentiels, positifs ou négatifs,

- la probabilité associée à chaque résultat identifié.

L'identification et l'évaluation de ces facteurs sont appelées “évaluation des risques” ou “analyse des risques”. La gestion des risques est l'art et la science d'appliquer ces concepts dans le processus de prise de décision. Le risque peut être vu au niveau stratégique à long terme (direction générale de l'entreprise), au niveau tactique à moyen terme (projets et programmes de transformation) et au niveau opérationnel (décisions, processus métier). L'objectif de la gestion des risques est d'optimiser les résultats métier, afin de maximiser la valeur métier et de minimiser les pertes. Le risque peut être vu à n'importe quel niveau de l’architecture métier, mais est toujours guidé de haut en bas, par l'évaluation de la valeur métier et son optimisation.

Risques métier et cyber-risques source The Open Group

La triade CIA

Pour de nombreux experts, la sécurité repose sur trois piliers fondamentaux :

- la confidentialité,

- l'intégrité,

- la disponibilité.

Ces 3 notions sont également connues sous le nom de triade CIA avec une classification (élevé-moyen-faible), surtout omniprésente dans le domaine de la finance. A part pour James Bond 007, ces termes complexes englobant trop de significations sont peu utilisés par les dirigeants d’entreprise, préférant parler par exemple d’autorisations d’accès à des fonctionnalités.

Pour se recentrer sur les entreprises, TOGAF 10 a intégré le modèle SABSA (Sherwood Applied Business Security Architecture)

Quel outil pour les architectes sécurité ?

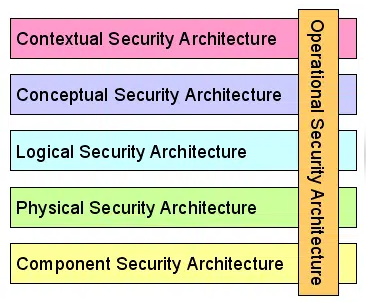

Le modèle en couches SABSA (Sherwood Applied Business Security Architecture),

source https://sabsa.org/

Dans un contexte TOGAF 10, en collaboration avec l’architecte d’entreprise, l’architecte sécurité pourra s’appuyer sur l’architecture SABSA. Son modèle en couches, centré sur les risques, est aisément modulable.

La méthodologie donne plusieurs visions :

- contextuelle - métier (le décisionnaire),

- conceptuelle (les objectifs et les risques),

- logique (informations, processus, applications, interactions),

- physique (données, mécanismes de transfert, infrastructure),

- composants (outils, produits, technologies, standards),

- une vision transverse avec les services de sécurité.

SABSA comprend une vue pour les processus d’audits et de contrôles indépendants.

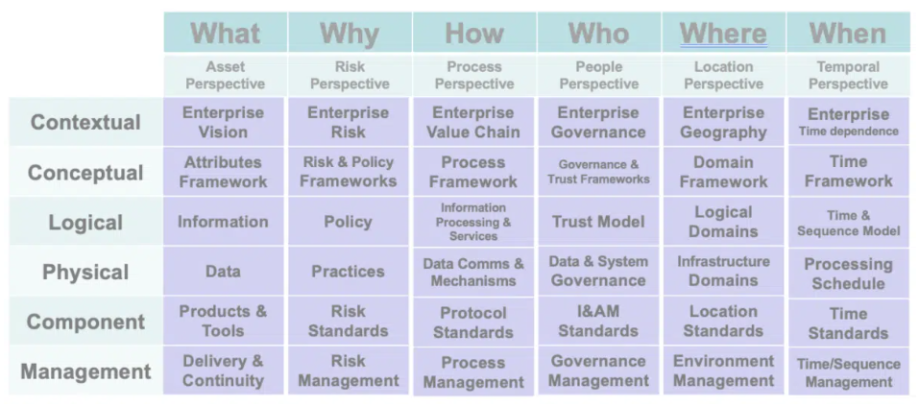

Pour chaque couche, on doit répondre aux questions Quoi ? Pourquoi ? Comment ? Qui ? Où ? Quand ? A noter que ce questionnement de Quintilien est aussi utilisé par un autre framework d'Architecture d'Entreprise, celui de Zachman (voir notre article Architecture d'entreprise : le framework de Zachman).

Les perspectives de l'architecture de sécurité SABSA

Par exemple, on pourra déterminer les points liés à la classification de l’information, la méthode d’analyse et de traitement des risques, la cartographie des flux applicatifs et des échanges de données, les aspects IAM (Identity and Access Management), les domaines de confiance et leurs localisations.

Exemples de l'architecture SABSA :

- les services d'authentification (par exemple, cas d’approbations entre les annuaires, les types d'authentification en fonction des risques ou de la sensibilité des informations)

- la gestion de la cryptographie (l’organisation, les possibilités de gestion centralisée des clés, les types de chiffrement possibles selon les risques, les cas de pseudo-anonymisation…)

- les cas d’évaluation de la sécurité par des audits techniques

- l’intégration de la sécurité dans les méthodes agiles comme Scrum (répartition des rôles entre le "Product Owner", le "Scrum Master", l’équipe de développement et les experts sécurité, comment et quand intégrer la sécurité dans les réunions "Sprint Planning" et les "Daily Scrum", les standards applicables…)

- les niveaux d’audits internes

Conclusion

Toutes les organisations, des réseaux électriques aux systèmes de combat, les entreprises privées ou publiques, les organismes de santé, tout est vulnérable face à l’arme numérique. Quelques attaques informatiques concernant des villes et des hôpitaux ont été rendues publiques, mais ce n’est que la partie émergée de l’iceberg,

Face à ces attaques, il est bon de trouver des alliés, et pour une fois il n’y a pas à choisir entre TOGAF vs SABSA, mais un seul framework TOGAF intégrant SABSA.

Le rôle de l'architecte d'entreprise sera alors de créer un environnement opérationnel dans lequel le risque opérationnel pourra être optimisé, pour un bénéfice métier maximal et une perte potentielle minimale.

|

|

Rhona Maxwel @rhona_helena |

“La chose la plus difficile est de n'attribuer aucune importance

aux choses qui n'ont aucune importance.”

Charles de Gaulle

Compléments de lecture

- TOGAF pour les nuls.

- Le processus des itérations ADM (Architecture Development Method), le moteur de la transformation d’entreprise TOGAF (The Open Group Architecture Framework)

- La phase A Vision du cycle de la méthode ADM (Architecture Development Method) de la transformation d’entreprise TOGAF (The Open Group Architecture Framework)

- Comment mettre en œuvre la phase B Métier de la méthode ADM (Architecture Development Method) du framework d’Architecture d’Entreprise TOGAF (The Open Group Architecture Framework)

- Comment mettre en œuvre la phase C Système d’Information et la phase D Technique de la méthode ADM (Architecture Development Method) du framework d’Architecture d’Entreprise TOGAF (The Open Group Architecture Framework)

- Comment mettre en œuvre la phase E Opportunités et Solutions de la méthode ADM (Architecture Development Method) de la transformation d’entreprise TOGAF (The Open Group Architecture Framework)

- Comment mettre en œuvre la phase F Planning de migration de la méthode ADM (Architecture Development Method) de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Comment mettre en œuvre la phase G Gouvernance de la méthode ADM (Architecture Development Method) de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Les objectifs de la phase H « Gestion de la maintenance et des évolutions » de la méthode ADM (Architecture Development Method) de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- La vision dynamique des exigences de la méthode ADM (Architecture Development Method) de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- La structure de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Les concepts du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Le diagramme de classe UML du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Gouvernance » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Services » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Modélisation de processus métier » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Modélisation des données » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Consolidation d’infrastructure » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- L’extension « Motivation » du métamodèle de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Le référentiel TOGAF sous toutes ses coutures : le « Continuum d'Entreprise » et la réutilisation de l'architecture

- Le référentiel TOGAF, le patrimoine des informations et des bonnes pratiques pour toute l’entreprise

- Gouvernance d’entreprise, Gouvernance technologique, Gouvernance informatique et Gouvernance de l’architecture : mais où se situe la Gouvernance TOGAF ?

- Le cadre de gouvernance de l'architecture : identifier les processus et les structures organisationnelles efficaces

- Gouvernance de l'architecture en pratique : principaux facteurs de succès et éléments d'une stratégie efficace

A découvrir aussi

- La vision dynamique des exigences de la méthode ADM (Architecture Development Method) de l’architecture d’entreprise TOGAF (The Open Group Architecture Framework)

- Gouvernance d’entreprise, Gouvernance technologique, Gouvernance informatique et Gouvernance de l’architecture : mais où se situe la Gouvernance TOGAF ?

- Le diagramme des concepts de la solution de la phase A Vision de TOGAF : étape 6 de l’étude de cas Modelio

Inscrivez-vous au site

Soyez prévenu par email des prochaines mises à jour

Rejoignez les 837 autres membres